ما هي البرمجيات الخبيثة؟

البرامج الضارة اختصار للبرامج الضارة. إنه برنامج تم تطويره بواسطة مهاجمين عبر الإنترنت بهدف الوصول إلى جهاز كمبيوتر أو شبكة أو التسبب في حدوث ضرر له ، في كثير من الأحيان بينما تظل الضحية غافلة عن حقيقة أنه كان هناك حل وسط. هناك وصف بديل شائع للبرامج الضارة هو "فيروس الكمبيوتر" - على الرغم من وجود اختلافات كبيرة بين هذه الأنواع من البرامج الضارة.

ما هو أول فيروس كمبيوتر؟

جدل منشأ مصدر فيروس الكمبيوتر الأول. بالنسبة للبعض ، كانت النسخة الأولى لفيروس الكمبيوتر - البرنامج الذي ينتقل من مضيف إلى مضيف دون مدخلات من مستخدم نشط - هي Creeper ، والتي ظهرت لأول مرة في أوائل سبعينيات القرن الماضي ، أي قبل عشر سنوات من المصطلح الفعلي "فيروس الكمبيوتر" صاغه عالم الكمبيوتر الأمريكي البروفيسور ليونارد م. أدلمان.

ركض Creeper على نظام التشغيل Tenex المستخدم في جميع أنحاء ARPANET - شبكة وكالة مشاريع البحوث المتقدمة - وقفز من نظام إلى آخر ، مع عرض رسالة "I CREEPER: CATCH ME IF YOU CAN!" على الأجهزة المصابة ، قبل نقل نفسها إلى جهاز آخر. بالنسبة للجزء الأكبر ، عندما عثر على جهاز جديد ، أزال نفسه من الكمبيوتر السابق ، مما يعني أنه لم يكن قادراً على الانتشار إلى أجهزة كمبيوتر متعددة في وقت واحد.

في حين لم يتم إنشاء Creeper لأغراض ضارة أو القيام بأي نشاط يتجاوز التسبب في إزعاج خفيف ، فقد كان هذا هو المثال الأول للبرامج التي تعمل بهذه الطريقة.

بعد ذلك بوقت قصير ، تم إنشاء شكل جديد من البرامج للعمل بطريقة مماثلة - ولكن بهدف إزالة Creeper. كان يطلق عليه ريبر.

بدلاً من ذلك ، يعتقد البعض أن عنوان أول فيروس للكمبيوتر يجب أن ينتقل إلى أحد الفيروسات يسمى Brain ، لأنه بخلاف Creeper ، يمكن أن ينسخ نفسه بنفسه دون الحاجة إلى إزالة نفسه من نظام سابق أولاً - وهو ما تفعله الآن العديد من أشكال الأكواد الخبيثة.

دودة موريس

تتميز دودة موريس بالسمعة السيئة السمعة لأول دودة كمبيوتر تحظى باهتمام وسائل الإعلام الرئيسية - لأنها في غضون ساعات من الاتصال بالإنترنت المبكرة ، تسببت في إصابة الآلاف من أجهزة الكمبيوتر. وتقدر تكلفة الأضرار التي لحقت بالإنتاجية المفقودة بين 100000 دولار و 1000000 دولار.

مثل Brain and Creeper قبله ، لا تُصنّف دودة Morris على أنها برامج ضارة ، لأنها مثال آخر على تجربة خاطئة.

تم تصميم البرنامج لمحاولة اكتشاف حجم الإنترنت المزدهر بسلسلة من عمليات المسح الضوئي في عام 1988 ، ولكن الأخطاء في الشفرة أدت إلى تشغيله الحرمان غير المقصود من عمليات الخدمة - أحيانًا عدة مرات على نفس الجهاز ، مما يجعل بعض أجهزة الكمبيوتر ببطء شديد أصبحوا عديم الفائدة.

نتيجة لدودة موريس ، تم تجزئة الإنترنت لفترة وجيزة لعدة أيام من أجل منع انتشار الشبكات وتنظيفها.

ما هو تاريخ البرامج الضارة؟

بينما تعد Creeper و Brain و Morris أمثلة مبكرة على الفيروسات ، إلا أنها لم تكن برمجيات خبيثة بالمعنى الحقيقي للكلمة.

تم تصميم البرامج الضارة والرمز الخبيث الذي يقف وراءها خصيصًا للتسبب في حدوث أضرار ومشاكل في أنظمة الكمبيوتر ، في حين أن تلك الموصوفة أعلاه وجدت نفسها تسبب مشكلات عن طريق الصدفة - على الرغم من أن النتائج لا تزال مضرة.

مع ولادة الويب والقدرة على الاتصال بأجهزة الكمبيوتر في جميع أنحاء العالم ، شهدت أوائل التسعينات من القرن الماضي أن شركات الإنترنت تنطلق بينما كان الناس يبحثون عن توفير السلع والخدمات باستخدام هذه التكنولوجيا الجديدة.

ومع ذلك ، كما هو الحال مع أي شكل آخر من أشكال التكنولوجيا الجديدة ، كان هناك أولئك الذين يتطلعون إلى إساءة استخدامها لأغراض كسب المال - أو في كثير من الحالات ، فقط للتسبب في المتاعب.

بالإضافة إلى القدرة على الانتشار عبر الأقراص - كل من الأقراص المرنة والأقراص المدمجة - سمح الانتشار المتزايد للبريد الإلكتروني الشخصي للمهاجمين بنشر البرامج الضارة والفيروسات عبر مرفقات البريد الإلكتروني ، والتي كانت قوية بشكل خاص ضد هؤلاء دون أي نوع من الحماية من البرامج الضارة .

تسببت أشكال مختلفة من البرامج الضارة في حدوث مشكلات لمستخدمي الكمبيوتر في التسعينيات ، حيث قاموا بتنفيذ إجراءات تتراوح بين حذف البيانات وإفساد محركات الأقراص الصلبة ، إلى مجرد إزعاج الضحايا من خلال تشغيل الأصوات أو وضع رسائل سخيفة على أجهزتهم.

يمكن الآن مشاهدة الكثير - في الوضع الآمن مع إزالة البرامج الضارة الفعلية - في متحف البرامج الضارة على أرشيف الإنترنت .

ربما كانت بعض الهجمات تبدو بسيطة ، ولكن هذه هي التي وضعت الأسس لبرامج ضارة كما نعرفها اليوم - وكل الأضرار التي سببتها في جميع أنحاء العالم.

جعل Casino Disk Destroyer - أحد أشكال البرامج الضارة في التسعينيات - الضحايا يلعبون لعبة الحظ قبل أن يدمر المحتوى الموجود على القرص.

ما هي أنواع البرامج الضارة المختلفة؟

مثل البرامج المشروعة ، تطورت البرامج الضارة على مر السنين وتأتي مجهزة بوظائف مختلفة حسب أهداف المطور

سيجمع مؤلفو البرامج الضارة أحيانًا ميزات أشكال مختلفة من البرامج الضارة لجعل أي هجوم أكثر فاعلية - مثل استخدام رانسومواري كإلهاء لتدمير أدلة هجوم طروادة .

ما هو فيروس الكمبيوتر؟

يعد فيروس الكمبيوتر ، في جوهره ، أحد أشكال البرامج أو الأكواد القادرة على نسخ نفسه على أجهزة الكمبيوتر. أصبح الاسم مرتبطًا بأداء مهام ضارة بالإضافة إلى ذلك ، مثل إتلاف البيانات أو إتلافها.

بينما تطورت البرامج الضارة لتصبح أكثر تنوعًا بكثير من فيروسات الكمبيوتر فقط ، لا تزال هناك بعض أشكال الفيروسات التقليدية - مثل دودة Conficker البالغة من العمر 15 عامًا - التي لا تزال تتسبب في حدوث مشكلات للأنظمة القديمة. البرامج الضارة ، من ناحية أخرى ، مصممة لتزويد المهاجمين بالعديد من الأدوات الضارة.

ما هو طروادة الخبيثة؟

أحد أشكال البرامج الضارة الأكثر شيوعًا - حصان طروادة - هو أحد أشكال البرامج الضارة التي تتنكر في الغالب كأداة شرعية تخدع المستخدم في تثبيته حتى يتمكن من تنفيذ أهدافه الضارة.

اسمها ، بالطبع ، يأتي من قصة طروادة القديمة ، مع الإغريق مختبئين داخل حصان خشبي عملاق ، والتي ادعى أنها هدية لمدينة تروي. بمجرد أن كان الحصان داخل أسوار المدينة ، ظهر فريق صغير من الإغريق من داخل الحصان الخشبي العملاق وأخذ المدينة.

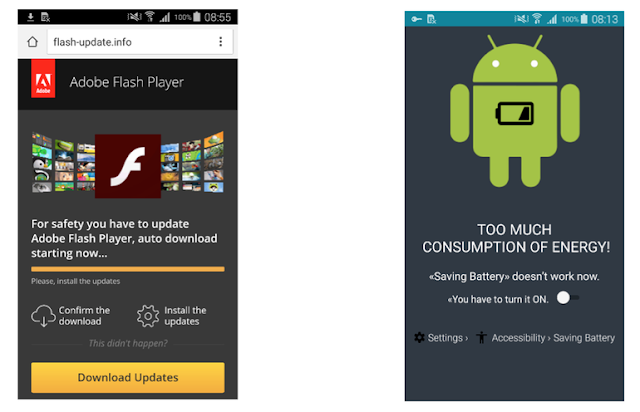

تعمل البرامج الضارة لـ Trojan بنفس الطريقة ، حيث تتسلل إلى نظامك - غالبًا ما يتم تخفيها كأداة شرعية مثل التحديث أو تنزيل Flash - ثم ، بمجرد بدء تشغيل النظام ، تبدأ هجماتها.

بمجرد تثبيته في النظام ، وفقًا لقدراته ، يمكن لـ Trojan الوصول إلى كل شيء والتقاطه - تسجيلات الدخول وكلمات المرور ، ضغطات المفاتيح ، لقطات الشاشة ، معلومات النظام ، التفاصيل المصرفية ، والمزيد - وإرسالها سرا إلى المهاجمين. في بعض الأحيان ، يمكن لطائرة طروادة حتى السماح للمهاجمين بتعديل البيانات أو إيقاف الحماية من البرامج الضارة.

قوة خيول طروادة تجعلها أداة مفيدة للجميع من المتسللين منفردين ، إلى العصابات الإجرامية إلى العمليات التي ترعاها الدولة التي تشارك في التجسس على نطاق واسع.

ما هي برامج التجسس؟

برامج التجسس عبارة عن برنامج يراقب الإجراءات التي يتم تنفيذها على جهاز كمبيوتر شخصي وأجهزة أخرى. قد يشمل ذلك سجل تصفح الويب أو التطبيقات المستخدمة أو الرسائل المرسلة. قد تصل برامج التجسس كبرنامج ضار طروادة أو قد يتم تنزيلها على الأجهزة بطرق أخرى.

على سبيل المثال ، قد يجد شخص ما يقوم بتنزيل شريط أدوات لمتصفح الويب الخاص به أنه مزود بحماية من برامج التجسس لأغراض مراقبة نشاطهم على الإنترنت واستخدامهم للكمبيوتر ، أو يمكن للإعلانات الخبيثة إسقاط الكود سراً على الكمبيوتر عبر تنزيل من محرك أقراص.

في بعض الحالات ، تُباع برامج التجسس بنشاط كبرنامج مصمم لأغراض مثل الآباء الذين يراقبون استخدام أطفالهم للإنترنت ، وهو مصمم ليتم تجاهله بوضوح برنامج الحماية من الفيروسات والأمان. ومع ذلك ، هناك حالات مختلفة من هذه الأدوات التي يستخدمها أصحاب العمل للتجسس على نشاط الموظفين والأشخاص الذين يستخدمون برامج التجسس للتجسس على أزواجهن.

- تتجسس البرمجيات الخبيثة التي تعمل بنظام اندرويد على مستخدمي الهواتف الذكية وتعمل على زيادة فاتورة هواتفهم أيضًا

- استخدمت مجموعة القرصنة فيس بوك السحر لخداع الضحايا في تنزيل برامج التجسس التي تعمل بنظام اندرويد

- يستخدم المتسللون خدمة الواي فاي في الفندق للتجسس على الضيوف ، وسرقة البيانات

ما هو الفدية؟

في حين أن بعض أشكال البرمجيات الخبيثة تعتمد على أن تكون خفية وتبقى مخفية لأطول فترة ممكنة ، فإن هذا ليس هو الحال بالنسبة للفدية.

غالبًا ما يتم تسليمها عبر مرفق خبيث أو رابط في رسالة بريد إلكتروني للتصيد الاحتيالي ، تقوم برامج الفدية بتشفير النظام المصاب ، وقفل المستخدم لحين دفع فدية - يتم تسليمها في عملة بيتكوين أو عملة مشفرة أخرى ، من أجل استعادة البيانات الخاصة بها.

قد يبدو الأمر بسيطًا ، ولكن أعمال الفدية: قام مجرمو الإنترنت بنشر أكثر من مليار دولار من هجمات رانسومواري خلال عام 2016 وحده ، ويصفه تقرير يوروبول بأنه "تجاوز" معظم تهديدات الجريمة الإلكترونية العالمية الأخرى في عام 2017 .

Ransomware يطالب بالدفع مقابل إرجاع الملفات المشفرة.

الصورة: Malwarebytesما هي البرامج الضارة للمساحات؟

البرامج الضارة للممسحة لها هدف واحد بسيط: تدمير أو محو جميع البيانات من الكمبيوتر أو الشبكة المستهدفة. يمكن أن تتم عملية المسح بعد أن أزال المهاجمون سرًا البيانات المستهدفة من الشبكة لأنفسهم ، أو يمكن إطلاقها بنية خالصة لتخريب الهدف.

كان Shamoon هو أحد الأشكال الرئيسية الأولى لبرامج مكافحة البرامج الضارة التي استهدفت شركات الطاقة السعودية بهدف سرقة البيانات ثم مسحها من الجهاز المصاب. تتضمن الحالات الأكثر حداثة لهجمات المساحات StoneDrill و Mamba ، والتي لا تقوم فقط بحذف الملفات ، ولكنها تجعل برنامج التشغيل الثابت غير قابل للاستخدام.

واحدة من أكثر المساحات البارزة في الآونة الأخيرة كانت Petya ransomware . في البداية كان يعتقد أن البرمجيات الخبيثة هي فدية. ومع ذلك ، وجد الباحثون أنه لم يكن هناك من وسيلة للضحايا لاسترداد بياناتهم عن طريق دفع الفدية ، ولكن أيضًا أن هدف بيتيا هو تدمير البيانات بشكل غير قابل للاسترداد .

ما هي دودة الكمبيوتر؟

الدودة هي شكل من أشكال البرمجيات الخبيثة التي صممت لنشر نفسها من نظام إلى آخر دون اتخاذ إجراءات من جانب مستخدمي تلك الأنظمة.

غالبًا ما تستغل الديدان الثغرات الأمنية في أنظمة التشغيل أو البرامج ، ولكنها أيضًا قادرة على توزيع نفسها عبر مرفقات البريد الإلكتروني في الحالات التي يمكن للديدان من خلالها الوصول إلى دفتر الاتصال على جهاز مصاب.

قد يبدو وكأنه مفهوم أساسي ، ولكن الديدان هي بعض من أكثر أشكال البرامج الضارة نجاحًا وطويلة العمر. لا تزال دودة SQL slammer التي تبلغ من العمر 15 عامًا تسبب مشكلات عن طريق تشغيل هجمات DDoS ، في حين لا تزال دودة Conficker البالغة من العمر 10 سنوات من بين أكثر الإصابات الإلكترونية شيوعًا .

تسبب تفشي Wannacry ransomware في العام الماضي في إصابة أكثر من 300000 جهاز كمبيوتر في جميع أنحاء العالم - وهو ما فعله بفضل نجاح إمكانيات الدودة التي ساعدته على الانتشار السريع عبر الشبكات المصابة والأنظمة غير المتطابقة.

ما هو ادواري؟

الهدف النهائي للعديد من مجرمي الإنترنت هو كسب المال - وبالنسبة للبعض ، فإن البرامج الدعائية هي مجرد طريقة للقيام بذلك. يقوم Adware بالقيام بما يقوله بالضبط على القصدير - إنه مصمم لدفع الإعلانات بشكل ضار إلى المستخدم ، غالبًا بطريقة تكون الطريقة الوحيدة للتخلص منها هي النقر فوق الإعلان. بالنسبة للمجرمين الإلكترونيين ، تحقق كل نقرة إيرادات إضافية.

في معظم الحالات ، لا توجد إعلانات ضارة لسرقة البيانات من الضحية أو التسبب في تلف الجهاز ، فقط مزعج بما يكفي لدفع المستخدم إلى النقر بشكل متكرر على النوافذ المنبثقة. ومع ذلك ، في حالة الأجهزة المحمولة ، يمكن أن يؤدي ذلك بسهولة إلى استنزاف شديد للبطارية أو جعل الجهاز غير صالح للاستخدام بسبب تدفق النوافذ المنبثقة التي تشغل الشاشة بأكملها .

يعرض Adware إعلانات منبثقة تدخلية لن تختفي حتى يتم النقر عليها.

الصورة: iStock

ما هو الروبوتات؟

يتضمن الروبوتات - اختصار لشبكة الروبوت - مجرمي الإنترنت الذين يستخدمون برامج ضارة لسرقة شبكة من الآلات بالأرقام ، والتي يمكن أن تتراوح من حفنة إلى ملايين الأجهزة المهشمة . على الرغم من أنها ليست برامج ضارة في حد ذاتها ، إلا أن هذه الشبكات عادة ما يتم بناؤها عن طريق إصابة الأجهزة الضعيفة.

تقع كل آلة تحت سيطرة عملية هجوم واحدة ، والتي يمكنها إصدار أوامر عن بعد لجميع الأجهزة المصابة من نقطة واحدة .

من خلال إصدار أوامر إلى جميع أجهزة الكمبيوتر المصابة في شبكة الزومبي ، يمكن للمهاجمين تنفيذ حملات منسقة واسعة النطاق ، بما في ذلك هجمات DDoS ، والتي تزيد من قوة جيش الأجهزة لإغراق الضحية بحركة المرور ، أو تطغى على موقع الويب أو الخدمة لمثل هذا بقدر ما يذهب حاليا.

تشمل الهجمات الشائعة الأخرى التي تنفذها شبكات الروبوتات حملات مرفقات البريد الإلكتروني العشوائي - والتي يمكن استخدامها أيضًا لتجنيد المزيد من الأجهزة في الشبكة - ومحاولات لسرقة البيانات المالية ، في حين تم استخدام شبكات الروبوت الأصغر أيضًا في محاولات اختراق أهداف محددة .

تم تصميم Botnets للحفاظ على الهدوء للتأكد من أن المستخدم غافل تمامًا عن أن أجهزته تخضع لسيطرة المهاجم.

مع زيادة اتصال الأجهزة بالإنترنت ، أصبح المزيد من الأجهزة أهدافًا لشبكات الروبوتات. تم تشغيل شبكة Mirai الروبوتية - التي تباطأت خدمات الإنترنت في أواخر عام 2016 - جزئياً بواسطة أجهزة Internet of Things ، والتي يمكن شدها بسهولة إلى الشبكة بفضل أمانها السيئ وفقدان أدوات إزالة البرامج الضارة.

ما هي البرمجيات الخبيثة مينر cryptocurrency؟

ساعد الارتفاع المرتفع في عملة البيتكوين في دفع العملة المشفرة إلى العين العامة. في كثير من الحالات ، لا يقوم الأشخاص حتى بشرائه ، ولكنهم يكرسون جزءًا من الطاقة الحاسوبية لشبكة الكمبيوتر الخاصة بهم أو موقع الويب الخاص بهم.

في حين أن هناك الكثير من الحالات التي ينخرط فيها مستخدمو الإنترنت بنشاط في هذا النشاط وفقًا لشروطهم - إنه أمر شائع جدًا ، فقد ساعد الطلب على رفع سعر بطاقات رسومات ألعاب الكمبيوتر - يتم استغلال تعدين العملة المشفرة أيضًا بواسطة المهاجمين السيبرانيين .

لا يوجد شيء مخزّن أو غير قانوني حول تعدين العملة المشفرة في حد ذاته ، ولكن من أجل الحصول على أكبر قدر ممكن من العملات - سواء كانت عملة بيتكوين أو مونيرو أو أثيريوم أو أي شيء آخر - يستخدم بعض المجرمين الإلكترونيين برامج ضارة لالتقاط أجهزة الكمبيوتر سرا ووضعها في العمل الروبوتات ، كل ذلك دون أن تدرك الضحية أن أجهزة الكمبيوتر الخاصة بهم قد تعرضت للخطر.

يُعتقد أن واحدة من أكبر شبكات العملات الإلكترونية المجرمة ، وهي شبكة Smominru ، تتألف من أكثر من 500000 نظام وجعلت مشغليها 3.6 مليون دولار على الأقل .

عادةً ما يقوم عامل منجم العملة المشفرة بتسليم تعليمات برمجية ضارة إلى جهاز مستهدف بهدف الاستفادة من طاقة معالجة الكمبيوتر لتشغيل عمليات التعدين في الخلفية.

المشكلة بالنسبة لمستخدم النظام المصاب هي أن نظامه يمكن أن يبطئ إلى ما يقرب من التوقف التام من قبل عمال المناجم باستخدام قطع كبيرة من قدرته على المعالجة - والتي تبدو للضحية كما لو أنها تحدث دون سبب.

يمكن استخدام خوادم أجهزة الكمبيوتر الشخصية والنافذة لتعدين العملة المشفرة ، ولكن أجهزة Internet of Things هي أيضًا أهداف شائعة للتسوية لأغراض الحصول على أموال بطريقة غير مشروعة. إن الافتقار إلى الأمن والطبيعة المرتبطة بطبيعتها للعديد من أجهزة إنترنت الأشياء تجعلها أهدافًا جذابة لمناجم العملة المشفرة - خاصة وأن الجهاز المعني من المحتمل أن يكون قد تم تثبيته وربما نسيانه.

يشير التحليل الذي أجراه Cisco Talos إلى أن نظامًا منفردًا يتعرض للتشويش باستخدام عامل منجم مشفر يمكن أن يجعل 0.28 Monero يوميًا. قد يبدو الأمر وكأنه مبلغ ضئيل ، ولكن شبكة مستعبدة من 2000 نظام يمكن أن تضيف الأموال حتى 568 دولارًا في اليوم - أو أكثر من 200000 دولار في السنة.

كيف يتم تسليم البرامج الضارة؟

في الماضي ، قبل الانتشار الواسع لشبكة الويب العالمية ، يجب أن يتم تسليم البرامج الضارة والفيروسات يدويًا أو ماديًا ، عبر قرص مرن أو قرص مضغوط.

في كثير من الحالات ، لا يزال يتم تسليم البرامج الضارة عن طريق استخدام جهاز خارجي ، على الرغم من أنه في الوقت الحالي من المرجح أن يتم تسليمها عن طريق محرك أقراص فلاش أو عصا USB. هناك حالات تم فيها ترك أقراص USB في مواقف السيارات خارج المنظمات المستهدفة ، على أمل أن يقوم شخص ما باختيارها بدافع الفضول وتوصيلها بجهاز كمبيوتر متصل بالشبكة.

ومع ذلك ، فالأكثر شيوعًا الآن هو البرامج الضارة التي يتم تسليمها في رسالة بريد إلكتروني للتصيد الاحتيالي مع توزيع الحمولات الصافية كمرفق بريد إلكتروني.

تتنوع جودة محاولات البريد الإلكتروني العشوائي على نطاق واسع - ستشمل بعض الجهود المبذولة لتقديم البرامج الضارة المهاجمين الذين يستخدمون الحد الأدنى من الجهد ، وربما حتى إرسال بريد إلكتروني يحتوي على أي شيء سوى مرفق يحمل اسم عشوائي.

في هذه الحالة ، يأمل المهاجمون في العثور على شخص ساذج بما يكفي للمضي قدمًا والنقر على مرفقات أو روابط البريد الإلكتروني دون التفكير في الأمر - وعدم تثبيت أي نوع من أنواع الحماية من البرامج الضارة.

يتمثل الشكل الأكثر تطوراً في تقديم البرامج الضارة عبر البريد الإلكتروني المخادع في إرسال المهاجمين لمساحات كبيرة من الرسائل ، يدعي فيها أن المستخدم قد فاز بمسابقة ، أو يحتاج إلى التحقق من حسابه المصرفي عبر الإنترنت ، أو تفويته ، أو يحتاج إلى دفع الضرائب ، أو حتى يكون مطلوبًا للحضور إلى المحكمة - والعديد من الرسائل الأخرى التي عند المشاهدة الأولى قد ترسم الهدف للرد الفوري.

على سبيل المثال ، إذا كانت الرسالة تحتوي على مرفق يشرح (كاذبًا) أنه يتم استدعاء مستخدم إلى المحكمة ، فيمكن للمستخدم النقر فوقه بسبب الصدمة أو فتح مرفق البريد الإلكتروني - أو النقر فوق رابط - للحصول على مزيد من المعلومات. هذا ينشط البرمجيات الخبيثة ، مع أمثال رانسومواري وأحصنة طروادة التي يتم تسليمها في كثير من الأحيان بهذه الطريقة.

إذا كان لدى المهاجمين هدف محدد في الاعتبار ، فيمكنك تصميم رسالة بريد إلكتروني للتصيد الاحتيالي خصيصًا لجذب الأشخاص داخل منظمة واحدة ، أو حتى مجرد فرد . إنها وسيلة لتوصيل البرامج الضارة التي ترتبط غالبًا بحملات البرامج الضارة الأكثر تطوراً .

ومع ذلك ، هناك العديد من الطرق الأخرى لنشر البرامج الضارة التي لا تتطلب اتخاذ إجراء من قبل المستخدم النهائي - من خلال الشبكات ومن خلال نقاط الضعف الأخرى في البرامج.

ما هي البرمجيات الخبيثة الخادعة؟

نظرًا لإبطاء هجمات البرامج الضارة التقليدية من خلال أساليب الوقاية بما في ذلك استخدام أنظمة قوية لمكافحة الفيروسات أو البرامج الضارة ، وأصبح المستخدمون حذرين من رسائل البريد الإلكتروني غير المتوقعة والمرفقات الغريبة ، يضطر المهاجمون إلى إيجاد طرق أخرى لإسقاط حمولاتهم الضارة.

واحدة من الوسائل الشائعة على نحو متزايد لهذا هي عن طريق استخدام البرمجيات الخبيثة الخادعة . بدلاً من الاعتماد على طريقة تقليدية للتسوية مثل تنزيل الملفات الضارة وتنفيذها على جهاز كمبيوتر - والتي يمكن اكتشافها غالبًا بواسطة حلول برامج مكافحة الفيروسات - يتم تسليم الهجمات بطريقة مختلفة.

بدلاً من المطالبة بالتنفيذ من ملف تم إسقاطه ، تعتمد هجمات البرمجيات الخبيثة التي لا مبرر لها على الاستفادة من عمليات استغلال يوم الصفر أو تشغيل البرامج النصية من الذاكرة ، وهي تقنيات يمكن استخدامها في إصابة نقاط النهاية دون ترك أثر خلفي.

يتم تحقيق ذلك لأن الهجمات تستخدم ملفات وخدمات نظام موثوق بها خاصة بالنظام للحصول على إمكانية الوصول إلى الأجهزة وإطلاق نشاط شرير - بينما تظل جميعها غير مكتشفة لأن مكافحة الفيروسات لا تسجل أخطاء.

يتيح استغلال البنية الأساسية للنظام بهذه الطريقة للمهاجمين إنشاء ملفات ومجلدات مخفية أو إنشاء برامج نصية يمكنهم استخدامها لخرق الأنظمة والاتصال بالشبكات وفي نهاية الأمر التحكم في الخوادم والتحكم فيها ، مما يوفر وسيلة لإجراء النشاط بطريقة خلسة.

إن طبيعة البرمجيات الخبيثة التي لا تحتوي على ملفات خادعة لا تعني فقط صعوبة اكتشافها ، بل من الصعب حمايتها من خلال بعض أشكال برامج مكافحة الفيروسات. لكن التأكد من تصحيح الأنظمة وتحديثها وتقييد المستخدمين من تبني امتيازات المسؤول ، يمكن أن يساعد.

هل تحصل أجهزة كمبيوتر ويندوز فقط على برامج ضارة؟

كان هناك وقت اعتقد فيه الكثيرون بسذاجة أن أنظمة مايكروسوفت ويندوز هي فقط التي يمكن أن تقع ضحية للبرامج الضارة. بعد كل شيء ، ركزت البرمجيات الخبيثة والفيروسات على هذه النظم الحاسوبية الأكثر شيوعًا ، في حين كانت الأنظمة التي تستخدم أنظمة تشغيل أخرى خالية من قبضتها. ولكن على الرغم من أن البرامج الضارة لا تزال تشكل تحديًا لأنظمة ويندوز - خاصة تلك التي تعمل على الإصدارات القديمة ، وحتى الإصدارات القديمة من نظام التشغيل - فإن البرامج الضارة بعيدة عن أن تكون حصرية لأجهزة كمبيوتر مايكروسوفت

البرمجيات الخبيثة ماك

لسنوات عديدة ، استمرت الخرافة في أن أجهزة ماكينتوش كانت محصنة ضد العدوى الخبيثة. على مدار التسعينيات ، كانت هناك بعض أشكال البرمجيات الخبيثة التي أصابت أجهزة ماكينتوش ، على الرغم من تصميمها في المقام الأول لأنظمة ويندوز. أمثال Concept و Laroux كانوا على وشك إصابة أجهزة ماك باستخدام برامج مايكروسوفت اوفيس.

ومع ذلك ، بحلول منتصف القرن العشرين ، بدأ المهاجمون في إنشاء أشكال من البرامج الضارة المصممة خصيصًا لاستهداف أجهزة ابل ماك ، والآن ، بينما تتحمل أجهزة ويندوز العبء الأكبر من هجمات البرمجيات الخبيثة التي تستند إلى الكمبيوتر والكمبيوتر المحمول ، أصبحت أجهزة ماك الآن أهدافًا منتظمة للجرائم الإلكترونية.

من الطبيعي الآن ل خلفي وأحصنة طروادة ، البرامج القابلة للتنزيل للخطر ، و الهجمات انتزاع الفدية التي تستهدف أنظمة ماك ليتم الكشف عنها من قبل الباحثين الأمن السيبراني.

MacRansom هو شكل من أشكال الفدية التي تستهدف أجهزة ماكينتوش.

الصورة: فورتينيت

ما هي البرمجيات الخبيثة المحمولة؟

لقد أدى ظهور الهواتف الذكية والأجهزة اللوحية خلال العقد الماضي إلى تغيير جذري في علاقتنا بالإنترنت والتكنولوجيا. ولكن ، مثل أي شكل من أشكال التكنولوجيا الجديدة ، سرعان ما أدرك المجرمون أنهم يستطيعون استغلال الهواتف الذكية لتحقيق مكاسب غير مشروعة - وهذه الأجهزة المحمولة لا تحتوي فقط على كميات هائلة من المعلومات الشخصية ، بل يمكنهم أيضًا السماح للمتسللين بمراقبة موقعنا .

إذا كان هناك نوع من البرامج الضارة التي يمكن أن تصيب أجهزة الكمبيوتر - سواء كانت طروادة أو فدية أو أداة لسرقة المعلومات أو برامج إعلانية منبثقة - فإن المجرمين يعملون على تهديدات البرامج الضارة التي يمكنها القيام بنفس المهام على الهواتف الذكية.

تجعلها كمية البيانات المحمولة على الأجهزة المحمولة هدفًا أكثر قيمة للمتسللين ، لا سيما إذا كانت مجموعة اختراق متطورة ، أو عملية تجسس مدعومة من الدولة تتطلع إلى تسوية هدف معين لأغراض التجسس.

القدرات الكامنة للهاتف الذكي تعني أنه من الممكن في النهاية ، باستخدام البرامج الضارة الصحيحة ، أن تحدد هذه المجموعات الأهداف أو حتى تستمع إلى المحادثات وتلتقط صوراً لها باستخدام الميكروفون وقدرات الكاميرا المدمجة في الهواتف.

لسوء الحظ ، لا يزال الكثير من الناس لا يدركون أن هواتفهم المحمولة هي شيء يمكن أن يقع ضحية للهجمات الإلكترونية - على الرغم من إمكانية حمايتها بواسطة الممارسات الجيدة للمستخدم وبرامج مكافحة الفيروسات المتنقلة.

ما هو برنامج اندرويد الضار؟

تعاني هواتف الأندرويد من غالبية هجمات البرمجيات الخبيثة على الهواتف الذكية ، مع حصة غوغل الأكبر من سوق الهواتف المحمولة والطبيعة المفتوحة للنظام البيئي مما يجعلها هدفًا جذابًا لمجرمي الإنترنت.

يمكن أن يصيب المهاجمون أهدافهم عن طريق خداعهم في تنزيل التطبيقات الضارة من متاجر الجهات الخارجية ، وقد وجدت البرامج الضارة طريقها إلى سوق تطبيقات جوجل بلاي الرسمي .

غالبًا ما يتم تصميم هذه التطبيقات الضارة لتبدو وكأنها أدوات أو ألعاب مفيدة أصلية أو في بعض الحالات تحاكي التطبيقات المشروعة تمامًا - كما يتضح من إصدار مزيف من واتساب تم تنزيله أكثر من مليون مرة .

ومع ذلك ، على الرغم من استخدام المتسللين لمتجر جوجل بلاي لتوزيع البرامج الضارة التي تعمل بنظام اندرويد ، فإن الحملات الأكثر تطوراً ستقوم هندسًا اجتماعيًا بالأهداف المحددة في تنزيل برامج ضارة لأغراض التجسس على أجهزتهم.

من المعروف أن البرامج الضارة التي تعمل بنظام اندرويد تشكل تطبيقات مشروعة داخل متجر بلاي - حيث يتم إخفاء هذا التطبيق كنظافة تخبر المستخدم بأنه يحتاج إلى تنزيل تحديث ضار إضافي.

الصورة: ESET

هل يمكن أن يصاب جهاز ايفون الخاص بي بالبرامج الضارة؟

عندما يتعلق الأمر بـ ايفون ، فإن النظام الإيكولوجي يكون محميًا بدرجة كبيرة ضد البرامج الضارة نظرًا لنهج ابل مغلق في الحدائق للتطبيقات.

ومع ذلك ، على الرغم من أن البرامج الضارة الموجودة على أجهزة ايفون أمر نادر الحدوث ، فإنها ليست كيانًا غير معروف - فقد وجدت عصابات القرصنة طرقًا للمساومة على أجهزة الأهداف المحددة في حملات التجسس ، مثل أولئك الذين استغلوا نقاط الضعف في نظام Trident لتثبيت Pegasus spyware للتجسس على الإنسان نشطاء الحقوق في الشرق الأوسط.

ما هي برامج إنترنت الأشياء؟

كما أثبت ظهور البرامج الضارة على الأجهزة المحمولة ، إذا كان هناك شيء ما متصل بالإنترنت ، فهو وسيلة محتملة للهجمات الإلكترونية.

لذا ، على الرغم من أن ظهور الأجهزة المتصلة بإنترنت الأشياء قد حقق عددًا من الفوائد للمستخدمين - في الصناعة وأماكن العمل والمنزل - فقد فتح الأبواب أيضًا أمام مخططات إجرامية إلكترونية جديدة .

يعني الاندفاع للقفز على عربة IoT أن بعض الأجهزة تندفع بدون تفكير كبير في الأمن السيبراني ، مما يعني أنه لا يزال من السهل نسبياً على المتسللين إصابة الأجهزة المتصلة ، بدءًا من أنظمة التحكم الصناعية ، وحتى المنتجات المنزلية وحتى لعب الأطفال .

واحدة من أكثر الوسائل شيوعًا التي يتم فيها استغلال انعدام الأمن لأجهزة إنترنت الأشياء هي هجمات البرمجيات الخبيثة التي تصيب المنتجات سرًا وتغذيها في الروبوتات.

يمكن بسهولة إصابة الأجهزة ، مثل أجهزة التوجيه وأنظمة الإضاءة الذكية وأجهزة تسجيل الفيديو وكاميرات المراقبة ، ويمكن أن يكون الضرر في نهاية الأمر مذهلًا - كما يتضح من الفوضى التي حدثت على الإنترنت بسبب هجوم Mirai botnet DDoS .

تتألف شبكة الأجهزة المصابة بـ Mirai إلى حد كبير من منتجات IoT وكانت قوية إلى حد أنها توقفت عن قطع مساحات كبيرة من الإنترنت ، أو تباطأت أو منع الوصول إلى عدد من الخدمات الشائعة بشكل كبير.

بينما استمرت الأجهزة المصابة بـ Mirai في العمل كالمعتاد ، لم يكن هذا هو الحال بالنسبة لأولئك الذين وجدوا أن منتجات IoT الخاصة بهم مصابة بـ BrickerBot ، وهو شكل من أشكال البرمجيات الخبيثة IoT التي نتج عنها إصدار فريق الاستجابة الأمنية السيبرانية التابع ل Homeland Security (CERT) تحذيرات جديدة . تحتوي الأجهزة المصابة بـ BrickerBot على تلف وحدات التخزين الخاصة بهم ، مما يؤدي بهم إلى أن يكونوا غير قابلين للاستخدام تمامًا ولا يمكن إصلاحهم.

تماما مثل الهواتف المحمولة يمكن أن تتحول إلى أجهزة مراقبة من قبل المتسللين ، ويمكن قول الشيء نفسه عن الكاميرات المتصلة بالإنترنت في المنزل. لقد كان هناك بالفعل عدد من الحالات التي تم فيها العثور على أمان كاميرا IoT على أنه أساسي لدرجة أن البرامج الضارة أصابت أعدادًا كبيرة من الأجهزة.

على عكس الهواتف المحمولة ، غالبًا ما يتم توصيل أجهزة إنترنت الأشياء ونسيانها ، مع احتمال أن تصبح كاميرا IoT التي قمت بإعدادها في متناول الأجانب بسهولة - الذين يمكنهم استخدامها للتجسس على أفعالك ، سواء في مكان عملك أو في منزلك.

هذا هو مدى القلق الأمني بشأن إنترنت الأشياء ، فقد حذرت الشرطة من التهديدات التي تشكلها الأجهزة المتصلة ، في حين تعمل الهيئات الحكومية على طرق لتشريع أجهزة إنترنت الأشياء عاجلاً وليس آجلاً ، لذلك نحن لا نترك إرثا ساما لل مليارات الأجهزة التي يمكن بسهولة إصابة البرامج الضارة بها.

البرامج الضارة كأداة للحرب الإلكترونية الدولية

مع الإمكانيات الهجومية للبرامج الضارة ، فلا عجب في أنها أصبحت أداة شائعة في عالم غامض من التجسس الدولي والحرب الإلكترونية .

إنه مفيد بشكل خاص لأولئك المشاركين في لعبة الجغرافيا السياسية لأنه في الوقت الحالي ، على عكس ما يتعلق بالأسلحة التقليدية ، لا توجد حتى الآن قواعد أو اتفاقيات توضح بالتفصيل من يمكنه أو لا يمكن استهدافه بواسطة الأسلحة الإلكترونية.

لا يزال هذا الإسناد إلى الهجمات صعبًا للغاية ، كما يجعل التجسس الإلكتروني أداة حاسمة للدول القومية التي ترغب في إبقاء أنشطتها في طي الكتمان.

تعتبر Stuxnet عمومًا أول مثال لبرامج ضارة مصممة للتجسس على الأنظمة الصناعية وتخريبها ، وفي عام 2010 اخترقت البرنامج النووي الإيراني ، وأصابت أجهزة الطرد المركزي لليورانيوم والأنظمة الضارة بشكل لا يمكن إصلاحه. لقد أبطأ الهجوم طموحات إيران النووية لسنوات.

في حين لم تتبن أي دولة المسؤولية عن الهجمات رسميًا ، إلا أنها تعتقد أن شركة Stuxnet كانت من عمل قوات الإنترنت الأمريكية والإسرائيلية.

منذ تلك الحالة الأولى من هجمات البرامج الضارة التي أبلغت عنها دولًا ، أصبحت الحرب الإلكترونية أداة تستخدمها الحكومات في جميع أنحاء العالم. يشتبه على نطاق واسع في أن الجهات الفاعلة في الدولة القومية كانت وراء الهجمات ضد محطة كهرباء أوكرانية ، ولكنها ليست مجرد الأنظمة المادية والبنية التحتية التي هي أهداف للحرب الإلكترونية.

وفي الوقت نفسه ، تواصل الجهات الفاعلة على جميع جوانب الانقسامات الدبلوماسية القيام بحملات تجسس إلكترونية ضد أهداف قد تكون مفيدة .

كيف تحمي نفسك من البرامج الضارة؟

يمكن لبعض ممارسات الأمن السيبراني الأساسية أن تقطع شوطًا طويلًا في حماية الأنظمة - ومستخدميها - من الوقوع ضحية للبرامج الضارة.

ما عليك سوى التأكد من تصحيح البرامج وتحديثها ، وسيتم تطبيق جميع تحديثات نظام التشغيل في أسرع وقت ممكن بعد إصدارها ، وسوف تساعد في حماية المستخدمين من الوقوع ضحية للهجمات باستخدام مآثر معروفة.

مرارًا وتكرارًا ، أدت التأخيرات في الترقيع إلى سقوط المنظمات ضحية للهجمات الإلكترونية ، والتي كان من الممكن منعها لو تم تطبيق تصحيحات بمجرد إصدارها.

أحد أسباب تأثر خدمة الصحة الوطنية في المملكة المتحدة بشدة بسبب تفشي WannaCry هو أنه على الرغم من التحذيرات من وجوب تطبيقها ، لم يتم تصحيح مساحات شاسعة من الأنظمة بعد أسابيع من توفر تحديث أمني للحماية من استغلال EternalBlue .

من الشائع أيضًا أن تقوم حملات التجسس عبر الإنترنت بالاستفادة من عمليات الاستغلال التي كانت لها إصلاحات موجودة منذ فترة طويلة ولا تزال تعرض الأهداف للخطر بنجاح - لأن لا أحد يكلف نفسه عناء تطبيق التصحيحات. الدرس الذي يجب تعلمه هنا هو أنه في بعض الأحيان قد يبدو مضيعة للوقت وغير مريح لتطبيق تصحيحات - وخاصة عبر شبكة كاملة - ولكن يمكن أن يكون عائقاً فعالاً ضد البرامج الضارة.

يعد تثبيت بعض أشكال برامج الأمن السيبراني وسيلة مفيدة للحماية من العديد من أشكال الهجوم. سيقوم العديد من البائعين بتحديث برامجهم بذكاء تهديد جديد ، يتم تطبيقه على البحث عن البرامج الضارة الجديدة واكتشافها على أساس أسبوعي أو يومي ، مما يوفر أكبر قدر ممكن من الحماية من البرامج الضارة ، في حالة محاولة شيء ما اقتحام النظام.

على سبيل المثال ، يجب حماية زوار مواقع ثقب الماء من الهجمات ، بينما يمكن عزل الملفات المشبوهة أو الخطيرة التي يتم تلقيها عبر البريد الإلكتروني.

يجب أيضًا تقديم تدريب المستخدم لضمان أن كل شخص يستخدم شبكتك على دراية بالتهديدات السيبرانية التي قد يواجهونها على الإنترنت .

يمكن لتعليم المستخدمين حول التصفح الآمن ومخاطر رسائل البريد الإلكتروني المخادعة ، أو أن يكونوا حذرين مما ينزلونه وينقرون عليه ، أن يساعدوا في منع التهديدات من الوصول حتى إلى نقطة التنزيل. يأخذ المستخدمون الكثير من الانتقادات من البعض على أنها نقطة ضعف في الأمن السيبراني ، لكن يمكنهم أيضًا تشكيل خط الدفاع الأول ضد هجمات البرامج الضارة.